Protegiendo los equipos de una red local con Mikrotik-RouteOS

Seguramente si no es un profesional TI no habrá oído hablar mucho sobre los productos de Mikrotik, pero hay que decir que tienen una gran aceptación en el sector. Puede que no sean bonitos, o tal vez no se conozca porque no se publicitan tanto como otros fabricantes. Cuando se hacen comparativas, puede no obtenga un 10, pero cuando se le consulta a quien haya instalado o configurado un Mikrotik no hablara mas que del rendimiento y prestaciones que ofrece.

Para completar un poco la información diré que Mikrotik es la unión de dos elementos. Concretamente el hardware, que está fabricado por RouterBoard y el software RouterOS por Mikrotik. La unión ha creado una gama de soluciones para Routers y productos Wireless que en muchos casos son la envidia del sector.

Aspectos básicos de un firewall

La forma mas sencilla de proteger una red local es denegar el acceso a la misma. Esto, ya lo hace el firewall, que impide el acceso desde el exterior a los equipos o servicios internos. Pero cuando se ofrecen servicios como una página web, o un servidor de correo o una centralita VoIP, se sufren ataques constantes que ponen en peligro la seguridad interna y externa de su red. ¿Que solución existe para mejorar la funcionalidad de un Firewall?

Usar listas negras de direcciones IP como medida de protección

La solución propuesta, es sencilla: Utilizar un listado de direcciones IP's de sitios donde se originan estos ataques informáticos y no permitir el acceso.

Es posible que no sean muy conocidos los servicios de bloqueo por dirección IP, pero día a día se ofrecen mas soluciones de este tipo. En los siguientes enlaces obtendrás mas información sobre los listados de bloqueo de IP's:

Son una muestra, pero existen mas de 20 servicios de bloqueo, tanto libres como de pago.

Implementando el bloqueo de direcciones IP

Los routers Mikrotik permiten la ejecución de scripts que ayudan a la hora ejecutar una tarea repetitiva o tediosa, como la inserción de múltiples IP's. Pero hay que enviar la información en el formato que sea comprensible por RouterOS, ya que normalmente las listas de direcciones IP están en formato texto. Por ejemplo si quisiéramos añadir una IP al "Address List", tendríamos que ejecutar este comando desde el CLI:

/ip firewall address-list add address="XXX.XXX.XXX.XXX" list="blocklist"

Realmente es un trabajo tedioso si disponemos de 30.000 direcciones IP para insertar.

Adaptar lista de direcciones IP al formato de RouteOS

Gracias al proyecto desarrollado por Frank Lazzarini que está alojado en Github denominado BlockLister esta tarea se ha convertido en unos simples parámetros que hay que añadir al firewall de Mikrotik.

Desde el CLI ejecutar el siguiente comando:

/system script \

add name="Blocklister_download_ftp" source="\

/tool fetch url=\"https://blocklister.gefoo.org/blocklistde_ftp\" dst-path=\"ftp_list.rsc\";\

/import file-name=\"ftp_list.rsc\";"

Seguido de:

/system script run ftp_list.rsc

Ahora únicamente hay que decirle a nuestro firewall que no deseamos establecer ninguna conexión con un determinado direcciones IP, para ello, configuraremos nuestro firewall con la siguiente instrucción:

/ip firewall \

raw chain=prerouting action=drop in-interface=ether1-gateway \

src-address-list=ftp_list dst-address-list=IP-externa

Donde básicamente le estamos indicando al firewall que impida cualquier conexión del las direcciones IP del listado ftp_list con nuestra IP-externa (que supuestamente es la que tenemos configurada en la interfaz eth1-gateway).

A partir de este momento, si hay un intento de conexión desde una de esas direcciones, el origen tendrá la impresión de que no hay respuesta vuestra, que ni tan siquiera se está ofreciendo un servicio FTP, en pocas palabras que para ellos es como si no existierais.

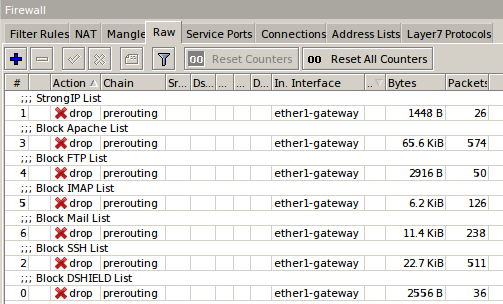

Un par de días después se podrá ver un resumen de los paquetes que han sido bloqueados. Tal y como se muestra en la imagen siguiente, en 2 días se han bloqueado muchos intentos de acceso.

Consideraciones finales

Hay que aclarar que no todos los routers Mikrotik tienen la capacidad para implementar esta funcionalidad, pero con la gama media/alta no tiene que haber ningún problema. También conviene actualizar cada 2 días el listado de direcciones IP, y para ello se tendrá que preparar una tarea "Scheduler" que cada cierto tiempo ejecuten los diferentes scripts para actualizar el listado. Y por último conviene habilitar el registro de log's donde nos indicará las direcciones IP que nos están intentando atacar y así mantener un registro de las mismas.

Con este articulo, deseamos explicar como protegemos a las diferentes empresas que ofrecemos servicios de asesoramiento y seguridad informática para que sus redes estén libres de posibles ataques externos y al mismo tiempo proteger activamente los equipos locales ya que un gran cantidad de direcciones IP son orígenes conocidos de malware ramsomware que ha sido tan dañino últimamente..